Blog

Cách bảo vệ thiết bị Apple khỏi tấn công AirPlay: Hướng dẫn an toàn 2025

AirPlay của Apple là tính năng tiện lợi để stream nhạc và video, nhưng các lỗ hổng bảo mật mới được phát hiện có thể khiến thiết bị của bạn bị tấn công. Làm thế nào để giữ iPhone, iPad, Mac an toàn trước các mối đe dọa AirPlay? Bài viết này sẽ hướng dẫn bạn cập nhật phần mềm, tắt AirPlay khi không dùng, và bảo vệ mạng Wi-Fi để giảm thiểu rủi ro.

Giới thiệu: AirPlay và nguy cơ bảo mật

AirPlay là chuẩn không dây của Apple, cho phép truyền tải âm thanh và video giữa các thiết bị Apple (iPhone, iPad, Mac, Apple TV) hoặc đến TV, loa được Apple phê duyệt. Sự tiện lợi này đi kèm rủi ro: các lỗ hổng trong AirPlay Protocol và AirPlay SDK có thể bị hacker khai thác để chạy mã độc từ xa, lây nhiễm malware hoặc tấn công mạng lớn hơn.

Theo báo cáo ngày 21/5/2025 từ Oligo, các lỗ hổng Airborne cho phép hacker chiếm quyền điều khiển thiết bị hỗ trợ AirPlay và dùng chúng để tấn công các thiết bị khác trên cùng mạng. Với hàng tỷ thiết bị Apple và hàng triệu thiết bị bên thứ ba hỗ trợ AirPlay, nguy cơ là rất lớn. Bạn đã biết cách bảo vệ iPhone, Mac khỏi các cuộc tấn công này chưa? Hãy cùng tìm hiểu chi tiết và các bước bảo vệ hiệu quả!

Hiểu rõ nguy cơ từ AirPlay

Các lỗ hổng Airborne được phát hiện trong AirPlay có thể gây ra nhiều mối đe dọa nghiêm trọng:

- Thực thi mã từ xa (RCE): Hacker có thể chạy mã độc mà không cần tương tác từ người dùng (zero-click attack).

- Lây nhiễm malware: Thiết bị bị xâm nhập có thể lây lan malware sang các thiết bị khác trên cùng mạng Wi-Fi.

- Tấn công mạng lớn hơn: Hacker có thể dùng thiết bị bị nhiễm để truy cập mạng nội bộ, từ đó:

- Do thám: Nghe lén cuộc trò chuyện hoặc theo dõi vị trí xe.

- Đánh cắp dữ liệu: Truy cập thông tin nhạy cảm.

- Tấn công ransomware: Mã hóa dữ liệu và đòi tiền chuộc.

- Tấn công từ chối dịch vụ (DoS): Làm gián đoạn hoạt động thiết bị.

Tác động: Với hàng tỷ thiết bị Apple và thiết bị bên thứ ba (như loa Sonos Era 100) hỗ trợ AirPlay, một thiết bị bị xâm nhập có thể trở thành “cửa ngõ” để tấn công toàn bộ mạng.

Apple đã vá các lỗ hổng này qua các bản cập nhật:

- iOS 18.4, iPadOS 18.4

- macOS Sequoia 15.4, macOS Ventura 13.7.5, macOS Sonoma 14.7.5

- tvOS 18.4, visionOS 2.4

Tuy nhiên, hàng ngàn thiết bị Apple cũ hoặc ngừng hỗ trợ sẽ không nhận được bản vá, khiến chúng dễ bị tấn công. Vậy bạn nên làm gì để bảo vệ thiết bị của mình?

Các bước bảo vệ thiết bị Apple khỏi tấn công AirPlay

Để giữ an toàn cho iPhone, iPad, Mac, và các thiết bị hỗ trợ AirPlay, hãy thực hiện các bước sau:

1. Cập nhật phần mềm ngay lập tức

Cập nhật hệ điều hành là cách đơn giản và hiệu quả nhất để vá các lỗ hổng Airborne. Theo Trevor Horwitz, CISO tại TrustNet, “Giữ thiết bị luôn cập nhật là điều cơ bản nhưng thường bị bỏ qua.”

Cách cập nhật

- iPhone/iPad:

- Vào Cài đặt > Cài đặt chung > Cập nhật phần mềm.

- Tải và cài đặt bản cập nhật mới nhất (ví dụ: iOS 18.4, iPadOS 18.4).

- Mac:

- Nhấp vào Menu Apple > Cài đặt hệ thống > Cài đặt chung > Cập nhật phần mềm.

- Cài đặt bản cập nhật (ví dụ: macOS Sequoia 15.4).

- Apple TV:

- Vào Cài đặt > Hệ thống > Cập nhật phần mềm.

- Cài đặt tvOS 18.4.

Lưu ý: Kiểm tra thường xuyên và cài đặt bản cập nhật ngay khi có để đảm bảo an toàn.

2. Tắt AirPlay khi không sử dụng

AirPlay được bật mặc định trên các thiết bị Apple, tạo cơ hội cho hacker khai thác. Matthias Frielingsdorf, chuyên gia iOS tại iVerify, khuyên nên tắt AirPlay trên các thiết bị không cần làm bộ nhận (receiver) để giảm bề mặt tấn công.

Cách tắt AirPlay

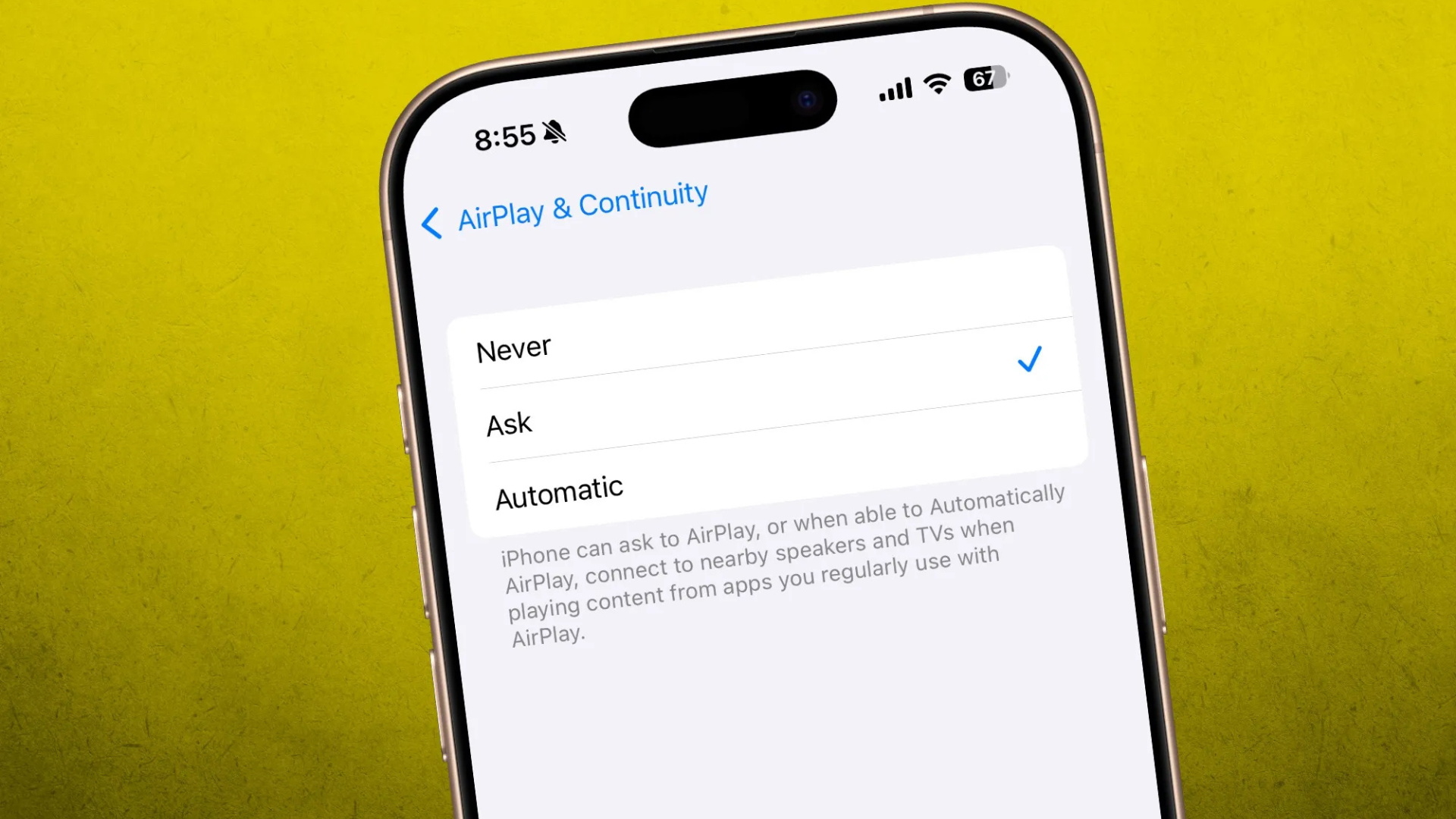

- iPhone/iPad:

- Vào Cài đặt > Cài đặt chung > AirPlay & Continuity.

- Tắt nút Bộ nhận AirPlay hoặc chọn Không bao giờ (Never).

- (Tùy chọn) Đặt Mật khẩu cho AirPlay để tăng bảo mật.

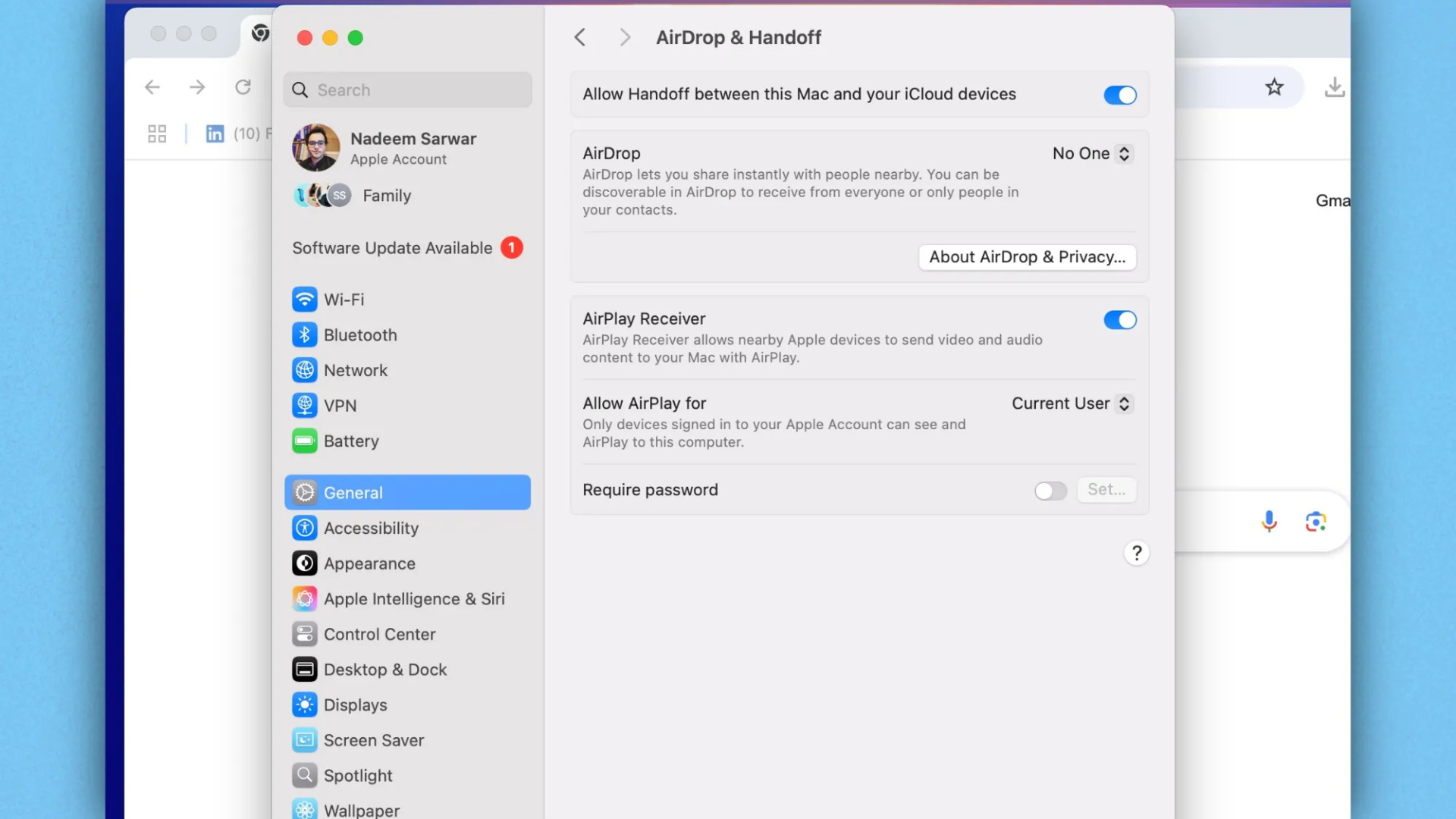

- Mac:

- Nhấp vào Menu Apple > Cài đặt hệ thống > Cài đặt chung > AirDrop & Handoff.

- Tắt Bộ nhận AirPlay.

- Apple TV:

- Vào Cài đặt > AirPlay và HomeKit > AirPlay.

- Chọn Tắt hoặc giới hạn chỉ cho Người dùng hiện tại (Current User).

Mẹo: Nếu bạn hiếm khi dùng AirPlay, hãy tắt hoàn toàn hoặc đặt mật khẩu để ngăn truy cập trái phép.

3. Bảo mật mạng Wi-Fi

Các cuộc tấn công Airborne thường khai thác mạng Wi-Fi để lây lan. Oleh Kulchytskyi, chuyên gia tại MacPaw’s Moonlock, nhấn mạnh rằng Zero-Click RCE là mối đe dọa nghiêm trọng, yêu cầu người dùng tăng cường bảo mật mạng.

Cách bảo vệ Wi-Fi

- Đặt mật khẩu mạnh: Sử dụng mật khẩu dài, kết hợp chữ, số và ký tự đặc biệt.

- Kiểm tra kết nối mạng: Đảm bảo không có thiết bị lạ kết nối vào Wi-Fi của bạn.

- Vào giao diện quản trị router (thường là 192.168.1.1) để xem danh sách thiết bị.

- Tắt Wi-Fi ở nơi công cộng: Khi ở quán cà phê, sân bay, hãy tắt Wi-Fi trên iPhone/Mac để tránh tấn công qua mạng công cộng.

- Sử dụng VPN: VPN mã hóa kết nối, giảm nguy cơ bị chặn dữ liệu trên Wi-Fi công cộng.

Lưu ý: Thay đổi mật khẩu Wi-Fi định kỳ và cập nhật firmware router để tăng bảo mật.

4. Thực hành các thói quen bảo mật cơ bản

Chris Hill, chiến lược gia bảo mật tại BeyondTrust, khuyến cáo người dùng cần hiểu rõ cảnh quan mối đe dọa thay vì tin rằng hệ sinh thái Apple luôn an toàn.

- Cài đặt cập nhật ngay khi có: Không trì hoãn bản vá bảo mật.

- Sử dụng mật khẩu mạnh: Áp dụng cho cả thiết bị và tài khoản iCloud.

- Kích hoạt xác thực hai yếu tố (2FA): Bảo vệ tài khoản Apple ID.

- Giảm tính năng không cần thiết: Ngoài AirPlay, tắt Bluetooth hoặc AirDrop khi không sử dụng.

Câu hỏi: Bạn đã kiểm tra cài đặt AirPlay trên iPhone hoặc Mac gần đây chưa?

Thiết bị Apple cũ: Làm gì khi không có bản vá?

Hàng ngàn thiết bị Apple cũ (như iPhone 6, MacBook đời đầu) không còn nhận cập nhật, khiến chúng dễ bị tấn công Airborne. Để bảo vệ:

- Tắt AirPlay hoàn toàn: Như hướng dẫn ở trên.

- Hạn chế kết nối Wi-Fi: Chỉ dùng mạng Wi-Fi đáng tin cậy tại nhà.

- Ngừng sử dụng thiết bị cũ cho dữ liệu nhạy cảm: Tránh lưu thông tin quan trọng (mật khẩu, tài liệu công việc) trên thiết bị không được vá.

- Nâng cấp thiết bị: Xem xét mua iPhone, Mac mới hơn để nhận bản vá bảo mật thường xuyên.

Mẹo: Nếu vẫn muốn dùng thiết bị cũ, hãy cô lập chúng khỏi các thiết bị quan trọng khác trên mạng.

Tại sao lỗ hổng AirPlay nghiêm trọng?

Theo Trevor Horwitz, AirPlay không chỉ là một ứng dụng mà là dịch vụ cấp hệ thống tích hợp sâu vào iOS, macOS, và tvOS. Khi bị xâm nhập, hacker có thể:

- Tấn công nhiều thiết bị cùng lúc: Một thiết bị nhiễm mã độc có thể lây lan sang iPhone, iPad, Mac khác trên cùng mạng.

- Khai thác mạng nội bộ: Truy cập máy chủ công ty, camera an ninh, hoặc thiết bị IoT.

- Gây thiệt hại lâu dài: Từ ransomware đến đánh cắp dữ liệu.

Chris Hill nhấn mạnh: “Hacker luôn tìm con đường dễ nhất, và AirPlay đã trở thành mục tiêu trong trường hợp này.” Bạn có đang bật AirPlay mặc định trên thiết bị của mình?

So sánh nguy cơ AirPlay với các lỗ hổng khác

| Yếu tố | AirPlay (Airborne) | Bluetooth | Wi-Fi |

| Loại tấn công | Zero-Click RCE, lây nhiễm malware | Man-in-the-middle, đánh cắp dữ liệu | Chặn dữ liệu, giả mạo mạng |

| Phạm vi | Thiết bị Apple + thiết bị thứ ba | Thiết bị gần trong phạm vi Bluetooth | Thiết bị trong mạng Wi-Fi |

| Rủi ro chính | Malware, ransomware, do thám | Đánh cắp dữ liệu, kết nối trái phép | Đánh cắp dữ liệu, tấn công mạng |

| Cách bảo vệ | Tắt AirPlay, cập nhật, bảo mật Wi-Fi | Tắt Bluetooth, cập nhật firmware | Mật khẩu mạnh, VPN, cập nhật router |

Đánh giá: Lỗ hổng AirPlay nguy hiểm hơn do khả năng tấn công không cần tương tác và lây lan qua mạng.

Kết luận: Giữ an toàn cho thiết bị Apple trước tấn công AirPlay

AirPlay là tính năng tuyệt vời, nhưng các lỗ hổng như Airborne nhắc nhở chúng ta rằng ngay cả hệ sinh thái Apple cũng không miễn nhiễm với hacker. Để bảo vệ iPhone, iPad, Mac, và các thiết bị hỗ trợ AirPlay, hãy:

- Cập nhật phần mềm: Cài đặt iOS 18.4, macOS Sequoia 15.4, hoặc các bản vá mới nhất.

- Tắt AirPlay: Khi không sử dụng, đặt “Không bao giờ” hoặc thêm mật khẩu.

- Bảo mật Wi-Fi: Đặt mật khẩu mạnh, kiểm tra thiết bị lạ, dùng VPN ở nơi công cộng.

- Thói quen an toàn: Kích hoạt 2FA, tắt Bluetooth/AirDrop khi không cần.

Đối với thiết bị cũ không nhận bản vá, hãy tắt AirPlay và hạn chế kết nối Wi-Fi. Hệ sinh thái Apple an toàn, nhưng bạn vẫn cần chủ động bảo vệ!

Bạn đã cập nhật iPhone hoặc tắt AirPlay chưa? Chia sẻ kinh nghiệm của bạn ở phần bình luận nhé!

Yêu cầu phần cứng và phần mềm

- Thiết bị: iPhone, iPad (iOS 18.4 trở lên), Mac (macOS Sequoia 15.4 trở lên), Apple TV (tvOS 18.4), Vision Pro (visionOS 2.4).

- Kết nối: Wi-Fi hoặc dữ liệu di động để tải cập nhật.

- Router: Cần mật khẩu mạnh, firmware mới nhất.

- Ứng dụng đề xuất: VPN (như NordVPN, ExpressVPN) để bảo vệ Wi-Fi công cộng.

Xem thêm: JLab 2025: Ra mắt Go Pods ANC, JBuds Pods ANC và Epic Open Sport – Tai nghe giá rẻ, chất lượng cao